新書推薦: 《

清代生活与政治文化

》 售價:HK$

96.8

《

善战:孙子兵法中的高维博弈(只要存在竞争与较量,就有“论战胜负”的思维博弈)

》 售價:HK$

85.8

《

傅佩荣讲易经

》 售價:HK$

217.8

《

历史的镜子

》 售價:HK$

61.6

《

我们还是香格里拉的囚徒吗:藏学、国学与语文学(二)

》 售價:HK$

107.8

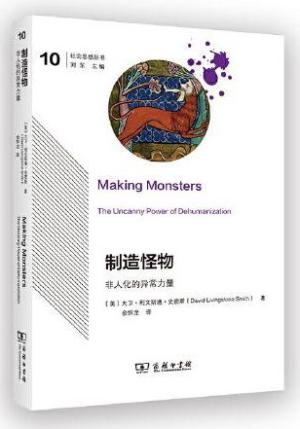

《

制造怪物:非人化的异常力量

》 售價:HK$

107.8

《

人格类型:我们何以不同(荣格人格类型理论——人格类型是一种人们了解自己、了解人际困扰的方法)

》 售價:HK$

64.9

《

索恩丛书·宗教与资本主义的兴起

》 售價:HK$

141.9

內容簡介:

本书系统论述了Rootkit隐遁攻击的概念、原理、应用技术及检测取证。首先,简要回顾了Rootkit的由来、定义、原理、类型及其演化。其次,阐述了Rootkit技术的基础理论,包括硬件系统、软件系统,以及Windows内核驱动程序设计。然后,重点探讨了Rootkit攻击技术的具体类型及其实现,包括用户层Rootkit、内核层Rootkit、固件Rootkit及硬件Rootkit。*后,从防御的角度讨论了Rootkit检测与取证技术,以及Rootkit未来的发展趋势。本书取材新颖,聚焦前沿,内容丰富,可作为IT和安全专业人士的研究指导用书,同时也适合作为高等学校计算机安全专业本科、研究生的参考教材。

關於作者:

张瑜,博士,教授,2009年6月毕业于四川大学计算机学院,获工学博士学位,并获四川大学优秀博士毕业生称号。现任职于海南师范大学信息学院,网络与信息安全学术带头人,海南省信息安全委员会委员。2013年受国家留学基金委资助,赴美国Sam Houston State University访学一年,在网络安全领域与美方进行了深度科研合作。主持国家自然科学基金、教育部、海南省重点研发计划项目、海南省自然科学基金等国家计划项目的研究,在国内外权威期刊上发表论文30余篇,20多篇被SCI、EI收录。已出版《计算机病毒进化论》、《免疫优化理论及其应用》等专著,申请国家发明专利2项。

目錄

目 录

內容試閱

前 言